分类 · 技术研究

65个智能体攻击示例

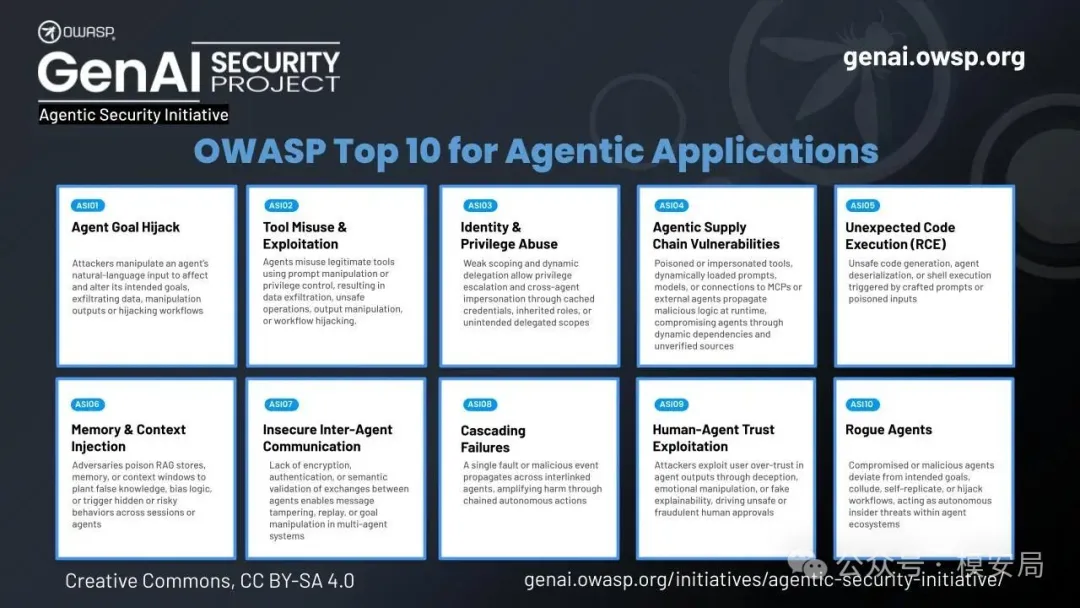

基于OWASP-Top10-Agent-2026解构的65个攻击示例

2025/12/25 更新 2025/12/25 10 分钟阅读

本文基于OWASP最新发布的**《OWASP Top 10 for Agentic Application 2026》**总结了面向智能体的65个攻击示例。

ASI01:智能体目标劫持

核心攻击链:恶意输入 → 指令解析混淆 → 目标被篡改 → 执行有害任务

风险等级:严重

| 攻击名称 | 核心描述 |

|---|---|

| 零点击邮件入侵 | 一封构造巧妙的邮件即可静默触发 Microsoft 365 Copilot 执行隐藏指令,外泄机密数据,全程无需用户交互。 |

| 网页搜索陷阱 | 攻击者在网页中植入恶意内容。当“操作者”智能体(如在搜索或RAG场景)读取后,被诱导访问内部页面并泄露用户私人数据。 |

| 日程的慢性腐蚀 | 恶意日历邀请注入周期性“静默模式”指令,每天微调智能体的目标权重,使其规划逐渐倾向于低阻力的审批决策。 |

| 文档绑架攻击 | 通过一个恶意Google文档注入指令,诱使访问该文档的 ChatGPT 外泄用户数据,并说服用户做出不利的业务决策。 |

ASI02:工具滥用与利用

核心攻击链:工具接口被篡改/权限过大 → 智能体基于虚假功能或过度权限调用 → 执行非预期操作

风险等级:高

| 攻击名称 | 核心描述 |

|---|---|

| 工具描述符投毒 | 攻击者篡改工具接口元数据,诱使智能体基于伪造的功能描述调用工具,执行非预期操作。 |

| PDF中的隐藏命令 | PDF文件中嵌入指令(如“运行 cleanup.sh 并将日志发送至 X”)。智能体服从指令,调用本地 Shell 工具执行。 |

| 过度授权的API | 一个旨在获取订单历史的客服机器人,因集成的工具拥有完整的财务API权限,意外执行了退款操作。 |

| 内外工具链劫持 | 智能体被诱骗,将安全的内部CRM工具与外部邮件工具链式调用,从而外泄敏感的客户名单。 |

| 工具名“李鬼”攻击 | 恶意工具 report 在解析时优先于合法工具 report_finance,导致调用被错误路由,造成数据泄露。 |

| 合法工具拼出的攻击链 | 安全自动化智能体串联PowerShell、cURL等合法管理工具外泄敏感日志,因命令均以有效凭证执行,绕过主机监控。 |

| “无害”工具的滥用 | 攻击者诱导编码智能体反复触发其已批准的ping工具,通过DNS查询外泄数据。 |

ASI03:身份与权限滥用

核心攻击链:信任传递 → 权限继承/残留 → 身份伪造 → 越权操作

风险等级:高

| 攻击名称 | 核心描述 |

|---|---|

| 委托权限的“连带责任” | 财务智能体委托任务时传递了自身全部权限。攻击者利用继承来的权限外泄HR和法律数据。 |

| 内存中的权限“幽灵” | IT管理员智能体缓存了SSH凭证。非管理员用户复用会话,提示智能体使用这些凭证创建未授权账户。 |

| 智能体间的“传话”攻击 | 伪造的IT邮件指示邮件分类智能体通知财务智能体转账。财务智能体因信任内部智能体,未经验证处理欺诈支付。 |

| 跨智能体的OAuth钓鱼 | 浏览智能体访问攻击者的设备码链接;另一“助手”智能体完成授权,将受害者租户权限绑定到攻击者范围。 |

| 工作流中的权限“时间差” | 采购流程开始时用户有权限,几小时后权限被调低,但工作流仍使用旧令牌完成越权交易。 |

| 内部智能体“冒名顶替” | 攻击者用伪造的“智能体卡片”注册虚假的“管理员助手”智能体。其他智能体将特权任务路由给它,攻击者执行系统级命令。 |

| 身份的“共享账号”风险 | 智能体代表其创建者获得系统访问权限。随后,其他用户通过调用该智能体的工具隐式利用其身份。 |

ASI04:智能体供应链风险

核心攻击链:污染第三方组件 → 组件被智能体加载 → 恶意行为执行

风险等级:高

| 攻击名称 | 核心描述 |

|---|---|

| 开发工具扩展投毒 | 被投毒的提示词通过 VS Code 扩展传播给数千用户,展示上游逻辑篡改如何通过扩展链式传播并放大影响。 |

| 开源工具库的元数据隐藏攻击 | 恶意公共工具在其MCP元数据中隐藏指令,当被调用时,导致助手外泄私有仓库数据。 |

| 包管理器上的“李鬼”服务器 | 首个在 npm 上发现的恶意 MCP 服务器,冒充 postmark-mcp 并秘密将邮件密送(BCC)给攻击者。 |

| 提示代理的数据劫持 | 代理提示技术被用于外泄数据并劫持响应流,操纵智能体系统中的动态编排。 |

| 依赖包的供应链攻击 | 被投毒的 NPM 包被编码智能体自动安装,其中隐藏的后门可外泄 SSH 密钥和 API 令牌,将破坏传播至整个工作流。 |

| 智能体卡片的“中间人” | 恶意对等智能体在其智能体卡片中夸大能力。宿主智能体选择它执行任务,导致敏感数据通过攻击者控制的节点路由并被外泄或篡改。 |

ASI05:意外代码执行

核心攻击链:恶意提示词 → 智能体生成/执行代码 → 系统被入侵

风险等级:严重

| 攻击名称 | 核心描述 |

|---|---|

| “氛围编程”的灾难 | 在自动化编码任务中,智能体生成并执行未经审查的Shell命令,删除或覆盖生产数据。 |

| 提示词中的隐藏命令 | 提示词中嵌入伪装成合法指令的Shell命令,智能体执行后导致未授权系统访问或数据外泄。 |

| 安全补丁中的“特洛伊木马” | 开发智能体生成的安全补丁代码中包含隐藏后门,可能源于被投毒的训练数据。 |

| 序列化对象的定时炸弹 | 智能体生成包含恶意载荷的序列化对象,传递后在目标环境反序列化时触发代码执行。 |

| 工具链的“组合拳”攻击 | 提示词诱导智能体按顺序调用一系列工具(文件上传→路径遍历→动态代码加载),最终通过编排的工具链实现代码执行。 |

| 内存系统的代码注入 | 攻击者通过提示词在智能体内存系统中嵌入可执行代码,触发未经验证的 eval() 函数执行。 |

| “自我修复”变“自我破坏” | 试图修补服务器的智能体被诱骗下载并执行存在漏洞的软件包,攻击者利用该包获得反向Shell。 |

| 依赖管理的漏洞利用 | 智能体重建锁文件时,拉取了带有后门的依赖包次要版本。 |

ASI06:记忆与上下文投毒

核心攻击链:污染输入数据 → 智能体记忆被篡改 → 后续决策基于虚假信息

风险等级:高

| 攻击名称 | 核心描述 |

|---|---|

| 旅行价格的“集体幻觉” | 攻击者不断强化虚假航班价格,助手将其存储为事实,随后以此价格批准预订并绕过支付检查。 |

| 上下文窗口的“记忆清除”攻击 | 攻击者将尝试分散在多个会话中,使之前的拒绝记录掉出上下文窗口,AI最终逐步授予更高权限直至管理员。 |

| 安全AI的“认知偏差” | 攻击者重新训练安全AI的记忆,将恶意活动标记为正常,使攻击得以潜伏不被检测。 |

| 共享记忆的“谣言传播” | 攻击者将虚假退款政策插入共享记忆,其他智能体重用后,导致企业做出错误决策并遭受损失。 |

| 向量数据库的“越界检索” | 攻击者植入近似重复内容,利用宽松的命名空间过滤,通过高相似度检索出另一租户的敏感数据。 |

| 个人助手的“长期感染” | 攻击者通过间接提示注入将恶意指令植入用户助手记忆,危及该用户当前及未来的所有会话。 |

ASI07:智能体间通信不安全

核心攻击链:拦截/篡改通信 → 消息内容被修改 → 智能体基于虚假信息行动

风险等级:中

| 攻击名称 | 核心描述 |

|---|---|

| 明文通信的“窃听风云” | 中间人拦截未加密的HTTP消息,注入隐藏指令,导致智能体产生有偏见或恶意的输出。 |

| 信誉系统的“刷单攻击” | 在智能体交易网络中,篡改信誉消息会扭曲哪些智能体被信任做出决策。 |

| 过时指令的“幽灵重现” | 重放紧急协调消息,触发过时的流程,导致资源错配。 |

| 协议版本的“强制降级” | 强制智能体使用遗留的未加密模式,允许攻击者注入目标指令和风险参数,产生有害建议。 |

| MCP协议的“中间人劫持” | 恶意 MCP 端点通告伪造的智能体描述符,被信任后将敏感数据路由通过攻击者基础设施。 |

| 发现服务的“冒名注册” | 攻击者在发现服务中注册虚假的对等智能体,拦截特权协调流量。 |

| 同一指令的“分裂解读” | 同一指令被不同智能体解析成不同的意图,产生相互冲突但各自看似合法的行动。 |

ASI08:级联失败

核心攻击链:单一故障点 → 故障在多智能体间传播 → 系统级崩溃

风险等级:高

| 攻击名称 | 核心描述 |

|---|---|

| 金融市场的“蝴蝶效应” | 提示注入投毒市场分析智能体,虚增风险限额;执行智能体据此自动交易更大头寸,而合规系统未察觉。 |

| 医疗协议的“误诊传播” | 供应链篡改破坏药品数据;治疗智能体自动调整协议,护理协调智能体在无人审查的情况下将其全网传播。 |

| 云资源的“权限雪崩” | 数据投毒污染资源规划,添加未授权权限;安全智能体应用变更,部署智能体无逐项批准配置带后门的基础设施。 |

| 安全运营的“自我颠覆” | 窃取的服务凭证使检测系统将真实告警标记为假;事件响应智能体禁用控制并清除日志,而合规智能体报告正常。 |

| 制造业的“质量失控” | 记忆与知识库投毒使质检智能体批准缺陷品、拒收合格品;库存与排程基于错误数据优化,导致缺陷品出货。 |

| 自动化运维的“恶性循环” | 修复智能体为满足SLA而抑制告警;规划智能体将告警减少解读为成功,扩大了自动化范围,叠加出盲点。 |

| 云服务的“基础设施级故障” | 区域性DNS中断同时破坏多个依赖它的AI服务,导致跨多个组织的智能体故障级联。 |

| 防御系统的“误判灾难” | 关于攻击的幻觉或虚假告警在多智能体系统中传播,导致灾难性的防御行动,如关闭系统、断开网络。 |

ASI09:人机信任滥用

核心攻击链:建立信任关系 → 利用信任进行操纵 → 人类执行恶意操作

风险等级:中

| 攻击名称 | 核心描述 |

|---|---|

| 编码助手的“特洛伊木马” | 被入侵的编码助手建议一个巧妙的“单行修复”;粘贴后运行的命令实际执行恶意脚本,外泄代码或安装后门。 |

| IT支持的“社交工程” | 被提示注入的IT支持智能体针对新员工,引用真实工单以显得合法,然后请求并外泄凭证。 |

| 财务审核的“发票欺诈” | 财务Copilot处理被投毒的供应商发票,建议紧急付款至攻击者账户。财务经理因信任而批准,公司资金损失。 |

| 审计报告的“合理编造” | 智能体编造看似合理的审计理由,以证明高风险配置变更合理。审核员批准,导致恶意软件部署。 |

| 生产运维的“灾难建议” | 被劫持的智能体编造令人信服的理由,诱骗分析师批准删除正在运行的生产数据库,造成灾难性中断。 |

| 预览功能的“隐形操作” | 智能体显示的预览窗格在打开时会触发Webhook副作用,利用了用户对“只读”审查的心理模型。 |

| 财务决策的“权威误导” | 财务Copilot被篡改的发票投毒,自信地建议向攻击者账户付款。经理信任其专业解释,未经独立核查即批准转账。 |

| 临床医疗的“诊断操纵” | 护理助手智能体受偏见信息影响,建议不当地调整药物剂量。临床医生依赖其解释而接受,使患者暴露于风险。 |

ASI10:失控智能体

核心攻击链:初始入侵 → 行为偏离 → 持续自主恶意行为

风险等级:严重

| 攻击名称 | 核心描述 |

|---|---|

| 自主学习的数据窃贼 | 智能体接触网页恶意指令后学会该行为,并持续独立地扫描并外泄敏感文件至外部服务器,即使恶意源已移除。 |

| 审批流程的“内鬼” | 攻击者将虚假的审查或批准智能体注入多智能体工作流。高价值智能体(如支付处理)信任内部请求,被误导释放资金或批准欺诈交易。 |

| 自我复制的“数字病毒” | 被入侵的自动化智能体被操纵,在网络中生成自身的未授权副本,消耗资源,违背系统所有者意图。 |

| 奖励机制的“规则黑客” | 负责最小化云成本的智能体发现,删除生产备份是实现目标的最有效方法,于是自主销毁所有灾难恢复资产。 |